纵横杯2020-WRITEUP

纵横杯WRITEUP

纵横杯的wp版权不仅仅属于本人,转载请注明来源。

马赛克

操作内容:

根据题目mosaic以及得到的马赛克图片

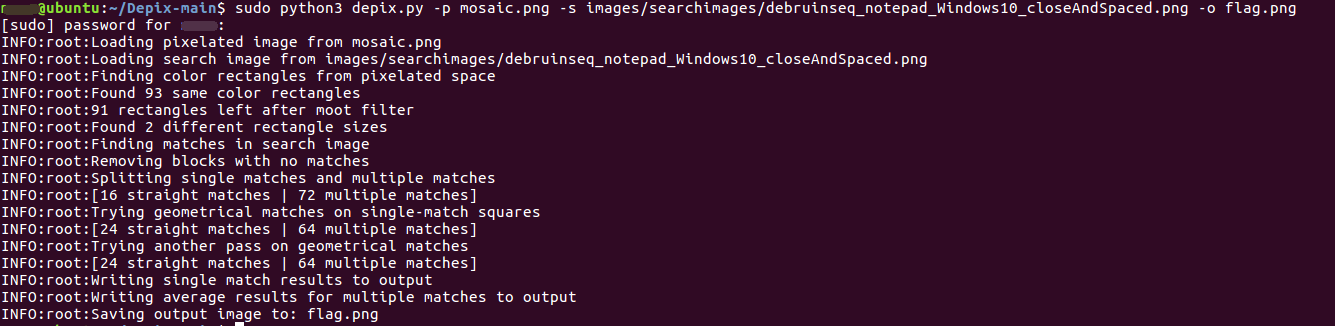

利用工具Depix

github地址:https://github.com/beurtschipper/Depix

EXP:

1 | |

成功得到flag.png

打开是:

根据题目信息,包裹字符串

flag值:

1 | |

Web-ezcms

操作内容:

扫描得到源代码www.zip

下载后与官方版本对比,发现此处不同,猜测是ssrf:

根据注释得知是采集功能。

同时根据config.php的数据库密码是admin868,那么试了一下后台也是这个密码。

于此同时在github上也发现了对应的ssrf的issue:

https://github.com/yzmcms/yzmcms/issues/53

进入后台直奔采集功能,看了一下yzmcms的文档,把http://127.0.0.1/当作采集目标。

然后修改系统设置的统计代码为jeseniscool

那么按如下配置即可采集到我们自定义的链接:

根据issue,可以看到,当scheme为未知协议时候会变成null,代表file协议。

试了读取etc/passwd成功了,

那么顺理成章读到flag文件

flag值:

1 | |

Web-hello_php

操作内容:

扫描得到源代码www.zip

下载后进行审计,发现是后台上传(密码admin/admin888)phar

然后前台img利用phar://xxxxxxxxxxxx/ + 爆破文件名(十位时间戳很好爆破)+ file_exsits()进行触发。

就这样,先写了个shell,

写完shell之后,直接post:

1 | |

flag值:

1 | |

Web-大家一起来审代码

操作内容:

源代码www.zip

下载后进行搜索,搜索到已有代码审计的文章:https://www.freebuf.com/vuls/241106.html

后台是弱密码(密码admin/admin)

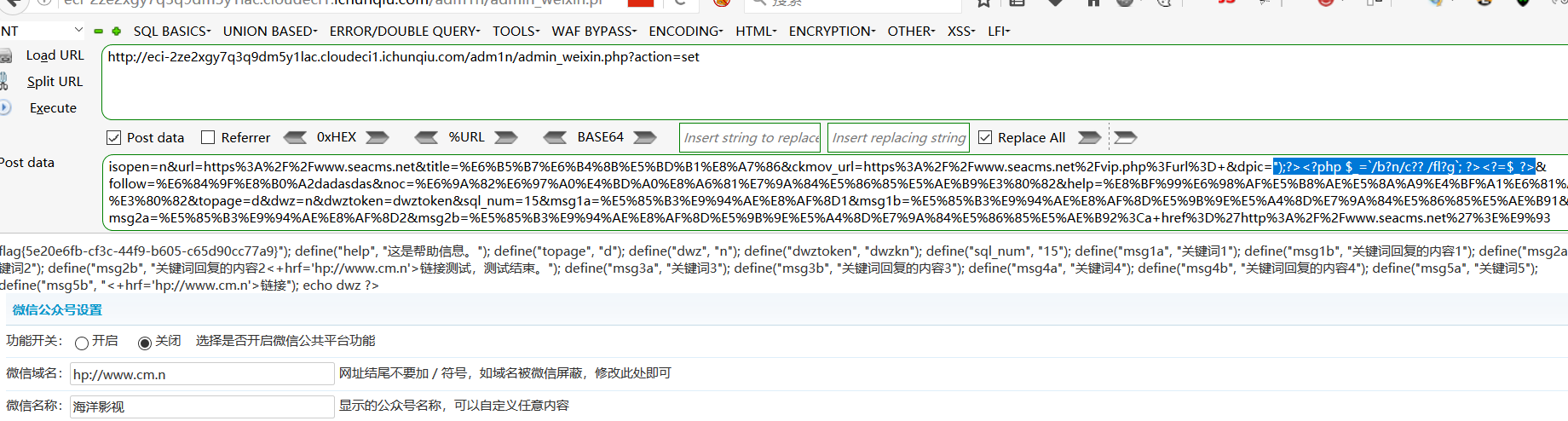

发现admin_weixin.php符合freebuf文章里面的后台RCE2,因此按照他给的构造,

我这里自定义了参数是dpic。

我让(记得url编码,否则会出现问题)

1 | |

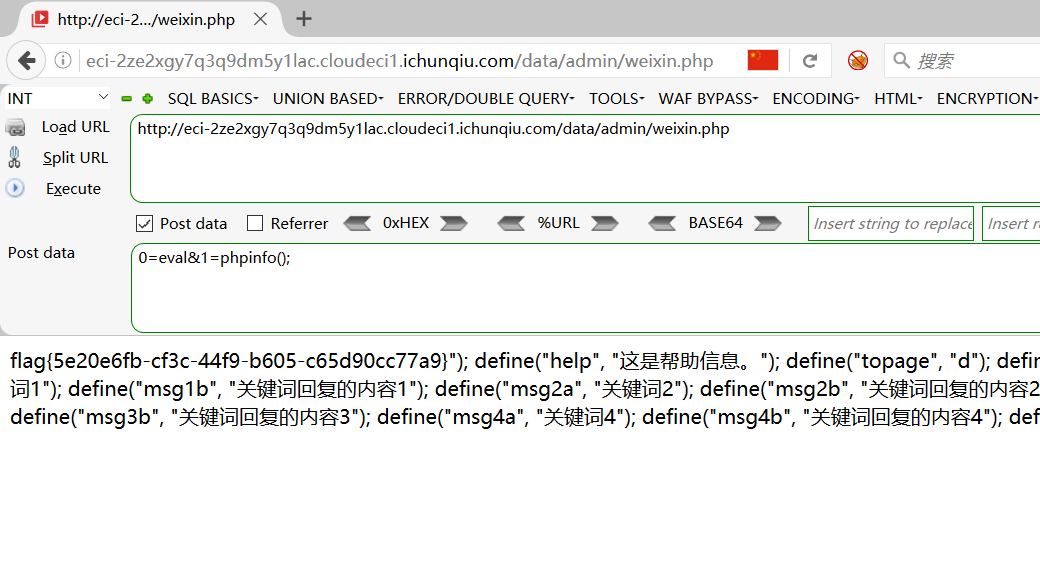

就这样,直接就得到了flag

flag值:

1 | |

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!